ОПИСАНИЕ

Основная задача корпоративного межсетевого экрана - контроль входящего и исходящего сетевого трафика на соответствие корпоративной политике безопасности.

Kerio WinRoute Firewall обеспечивает возможность детального определения правил доступа для проверки всего интернет-трафика и приведения его в соответствие с корпоративной политикой безопасности. Мастер настройки сетевых правил помогает быстро установить и настроить файрвол.

Kerio WinRoute Firewall - это устойчивый сетевой брандмауэр, работающих на уровнях TDI/NDIS операционной системы. Технология глубинной проверки, применяемая при анализе входящего и исходящего трафиков, помогает обеспечить высочайший уровень безопасности для всей локальной сети, а также для отдельных компьютеров, работающих в сети.

функциональные возможности

Политика трафика

Безопасность Kerio WinRoute Firewall основана на правилах, применяемых к трафику, и позволяет настраивать в единой удобной таблице пакетные фильтры, NAT (трансляцию сетевых адресов), отображение портов и контроль доступа.

Встроенный мастер настройки существенно упрощает процесс создания и настройки необходимых сетевых правил. Настройка брандмауэра и подключение сети к интернет занимает буквально минуты.

Система предотвращения вторжений

Необходимым условием сертификации ICSA Labs сетевого файрвола является возможность распознавания хакерских атак и вторжений. Попытки всех подобных действий протоколируются в журнале безопасности.

Анти-спуфинг

Анти-спуфинг - это компонент пакетного фильтра Kerio WinRoute Firewall, обеспечивающий дополнительный уровень защиты для локальной сети против атак, при которых хакер применяет IP-адрес источника.

Журналы брандмауэра

Важная функция любого продукта, обеспечивающего безопасность систем - это возможность детальной записи происходящих событий.

Kerio WinRoute Firewall записывает события в нескольких различных журналах - сообщения об ошибках, отладочные события, настройки пользователя, статус, веб-серфинг, сканирование портов и т.д.

Ведение журнала может быть активировано для любого из правил, определенных в таблице правил трафика. Таким образом, администратор получает полный контроль над соединениями, устанавливаемыми через межсетевой экран.

Контроль протоколов

Данная функция позволяет отдельным приложениям с собственными протоколами (изначально не предполагающими наличие межсетевого экрана) безопасно работать в локальных сетях. Множество протоколов может быть просканировано, отфильтровано или модифицировано, что повышает общую надежность работы брандмауэра.

Kerio Winroute Firewall - Сервер и клиент VPN

Для всех современных деловых людей, путешествующих или работающих дома, защищенное подключение к корпоративной сети является необходимым условием. С помощью Kerio WinRoute Firewall установка виртуальной частной сети практически не требует усилий. Сервер и клиенты VPN являются составляющей частью возможностей Kerio WinRoute Firewa lпо безопасному удаленному доступу.

Использование Kerio VPN позволяет пользователям удаленно подключаться к ресурсам корпоративной сети, таким как файловые серверы, серверы баз данных или даже принтеры, которые обычно скрыты за межсетевым экраном и недоступны для использования вне офисной сети.

Сервер Kerio VPN

Встроенный в продукт Kerio WinRoute Firewall сервер VPN позволяет организовать VPN-сети по двум различным сценариям:

VPN клиент-сервер (используется Kerio VPN Client для Windows)

VPN сервер-сервер

Режим сервер-сервер применяется компаниями, которые желают подключить по защищенному каналу удаленного офиса для совместного использования общих ресурсов. Данный сценарий требует наличие Kerio WinRoute Firewall на каждой из соединяющихся сторон для установки защищенного канала через открытую сеть интернет.

VPN клиент-сервер

Режим клиент-сервер позволяет удаленному пользователю безопасно подключить к корпоративной сети ноутбук или настроенный ПК.

Kerio VPN Client

Клиент Kerio VPN Client - это небольшое приложение, работающее на стороне подключаемого ПК. Работает на Windows 2000 и выше.

Clientless SSL VPN

Kerio WinRoute Firewall 6.1 включает новую службу под названием Clientless SSL VPN, позволяющую удаленным клиентам получать доступ к общим файлам на серверах локальной сети с помощью обычного браузера. При этом установки специального клиентского программного обеспечения не требуется.

Преобразование NAT

Как известно администраторам, VPN и NAT (трансляция сетевых адресов) не всегда поддерживает совместную работу. Решение Kerio VPN разработано с целью надежной работы через NAT и даже через ряд шлюзов NAT.

Kerio VPN использует стандартные алгоритмы шифрования - SSL для управления каналом (TCP) и Blowfish при передаче данных (UDP).

IPSec, Windows, и VPN сторонних производителей

В случаях, когда компания имеет некий стандарт на использование продуктов VPN, Kerio WinRoute Firewall включает поддержку протоколов IPSec и PPTP, позволяя использование различных решений сторонних производителей.

Также допустимо использовать возможности VPN, встроенные в Windows, что позволяет построить VPN сеть с помощью только средств Microsoft Windows и Kerio WinRoute Firewall. Никакое программное обеспечение сторонних производителей не требуется. Kerio WinRoute Firewall также поддерживает функционал RRAS, имеющийся в серверных редакциях операционных систем Microsoft Windows.

Kerio Winroute Firewall - Межсетевая защита от вирусов

Kerio WinRoute Firewall создает дополнительную межсетевую защиту от вирусов, проверяя как входящий, так и исходящий трафик:

Для этого разработано две лицензированные версии:

Преимущества межсетевой защиты от вирусов

Защита от вирусов, установленная в локальной сети, обеспечивает полную защиту всего трафика. Администраторы могут использовать последние «образы» вирусов на шлюзе, что намного продуктивнее использования антивирусных программ на каждом компьютере.

Защита электронной почты от вирусов

Kerio WinRoute Firewall проверяет входящие и исходящие сообщения, а также все вложения. Обнаруженный в письме вирус удаляется. При обнаружении вируса во вложении, удаляется все вложение, а к письму добавляется уведомление.

Защита сети от вирусов

Kerio WinRoute Firewall проверяет весь сетевой трафик, включая HTML страницы, на встроенные вирусы. Также на вирусы проверяются файлы, загруженные через HTTP, и файлы, переданные по FTP протоколу.

Партнерство с компанией McAfee, Inc

Компания Kerio Technologies Inc. совместно с компанией McAfee, Inc. (Network Associates) создали межплатформенный программный продукт для защиты от вирусов для операционных систем Windows, Linux и Mac OS X. Kerio WinRoute Firewall, объединенный с McAfee, может получать обновления с новыми «образами» вирусов почти ежечасно.

Kerio WinRoute Firewall объединенный с McAfee Anti-Virus

Kerio WinRoute Firewall объединенный с McAfee Anti-Virus - это пакет программ, обеспечивающий полную межсетевую защиту от вирусов для всей сети.

В этом случае антивирусные настройки относятся только к межсетевой защите. Установка проста и последовательна, она не требует дополнительных настроек. Благодаря объединению программных продуктов, все элементы сервера - защита от вирусов и межсетевая защита - согласуются друг с другом.

McAfee AntiVirus производится компанией McAfee, Inc.

Kerio WinRoute Firewall с другими программами для защиты от вирусов

Kerio WinRoute Firewall может работать совместно с некоторыми антивирусными программными продуктами других производителей (см. Таблица 2): информационный корпоративный прокси сервер

Таблица 2

|

AVG Server Edition |

||

|

eTrust Antivirus |

Computer Associates |

|

|

Symantec |

||

|

Avast! for Kerio |

||

|

VisNetic AntiVirus |

Фильтр ISS Orange Web Filter

Дополнительный компонент программного обеспечения Kerio WinRoute Firewall для защиты во время работы в Интернете.

Для организаций и таких учреждений, как например, школы, которые не хотят, чтоб их сотрудники и клиенты посещали определенные Интернет-страницы, Kerio WinRoute Firewall со встроенным фильтром ISS Orange Web Filter предлагает дополнительные возможности.

Фильтр ISS Orange Web Filter предлагает список из 58 категорий страниц, таких, как виртуальные магазины, новости, порнография, спорт или путешествия, которые могут блокироваться Kerio WinRoute Firewall.

Цена

Фильтр ISS Orange Web Filter продается как дополнительный компонент Kerio WinRoute Firewall.

Как работает этот фильтр

Программное обеспечение Kerio WinRoute Firewall удобное в работе, и различные группы пользователей могут иметь ограниченный доступ к различным сайтам.

Каждый раз, как только пользователь пытается зайти на какой-либо сайт, Kerio WinRoute Firewall проверяет базу данных ISS Orange Web Filter, не занесена ли эта страница в одну из категорий. Если занесена, то Kerio WinRoute Firewall автоматически перекрывает доступ к ней. Также можно предупредить пользователя о том, что о его действиях узнает администратор.

Полный охват

База данных фильтра ISS Orange Web Filter одна из крупнейших, в ней содержится более 4 миллиардов проверенных страниц и 20 миллионов пронумерованных и разнесенных по группам URL.

Если пользователь запрашивает страницу, которой нет в основной базе данных, ее URL передается в ISS, где он рассматривается в течение 24 часов.

Фильтр ISS Orange Web Filter обрабатывает страницы на 15 языках.

Высокая скорость

Kerio WinRoute Firewall с фильтром ISS Orange Web Filter кэширует URL в локальной базе данных. В основную базу данных занесены только URL, доступ к которым пользователи не имеют.

Основная база данных хранится на семи ISS серверах, расположенных по всему миру, что обеспечивает быстрые ответы.

Подробная статистика

Kerio WinRoute Firewall предоставляет подробную статистику сетевого трафика для каждого пользователя или для всей организации. Администратор может использовать эту статистику для выяснения предпочтений пользователя и определения стратегии использования сетевых ресурсов.

Kerio Winroute Firewall - Управление доступом пользователя

Главная задача обеспечения безопасности сети - разработка стратегии доступа в Интернет. Kerio WinRoute Firewall позволяет администраторам не только создавать общую стратегию использования трафика, но и устанавливать и применять ограничения для каждого пользователя.

Управление пользователями

В Kerio WinRoute Firewall понятие «пользователь» может означать следующее:

Перед тем, как получить доступ в Интернет, каждый пользователь должен зарегистрироваться в Kerio WinRoute Firewall.

Управление пользователями с помощью внутренней базы данных пользователей

Учетные записи пользователей хранятся или в отдельной внутренней базе данных пользователей Kerio WinRoute Firewall, или же, если сеть велика, на удаленном сервере Microsoft Active Directory. С двумя этими базами данных можно работать одновременно.

Управление пользователями с помощью Active Directory

Являясь частью Windows 2000 Server, Active Directory позволяет администраторам централизованно управлять учетными записями пользователей и данными о сетевых ресурсах. Active Directory обеспечивает доступ к информации о пользователях с одного компьютера.

Поддержка Active Directory обеспечивает Kerio WinRoute Firewall доступ к базе данных пользователей в режиме реального времени и позволяет устанавливать пользователя в локальной сети без сохранения пароля. Таким образом, не нужно синхронизировать пароли для каждого пользователя. Все изменения в Microsoft Active Directory автоматически отражаются и в Kerio WinRoute Firewall.

Управление правом доступа

Администратор может установить различные ограничения на права доступа для каждого пользователя. Например, некоторые пользователи могут заходить только на внутренние страницы, другие могут работать только с электронной почтой. Эти права настраиваются только согласно определенному расписанию, поэтому их можно устанавливать только в определенные промежутки времени.

Ограничения на использование трафика

Некоторые пользователи закачивают много файлов, слушают радио через Интернет и пересылают друг другу домашнее видео. Часто, если один пользователь занимает слишком много трафика, это сказывается на качестве связи других пользователей.

Для того, чтобы усмирить таких пользователей, администратор может установить ограничения на использование трафика. Это могут быть:

Когда предел достигнут, Kerio WinRoute Firewall отправляет по электронной почте предупреждение пользователю и администратору. Или же администратор может заблокировать этого пользователя до конца дня или месяца.

Kerio Winroute Firewall - Администрирование

Statistics and Reporting (StaR)

Для отображения использования интернета сотрудниками можно использовать модуль StaR. Статистика отображается в виде графиков, показывающих расход трафика, не относящийся к рабочему процессу, нехватку ресурсов и другие вопросы. Отчеты содержат информацию о том, сколько трафика было использовано, основные посещаемые сайты и, в сочетании с опциональным модулем (IBM) ISS Orange Web Filter, процентное соотношение по наиболее посещаемым ресурсам по категориям. StaR можно использовать удаленно через браузер без необходимости авторизации в Консоли администрирования.

Удаленное администрирование

Системный администратор настраивает программу, управляет учетными записями пользователей и стратегией безопасности через консоль Kerio Administration Console. Ее можно установить на компьютере с уже установленной системой межсетевой защиты, или же на удаленном компьютере, подключенном к Интернету. Обмен данными между удаленной консолью и системой межсетевой защиты осуществляется по зашифрованному каналу.

Извещения по электронной почте

Иногда администратор не может уследить за всем, что происходит с системой межсетевой защиты. Программа Kerio WinRoute Firewall помогает отследить такие важные события, как отсоединение от сети, превышение трафика пользователя, обнаружение вируса или окончание срока действия лицензии.

О каждом таком событии администратору сообщается электронным письмом, при этом он сам может выбирать, о каких событиях его следует уведомлять.

Статистика и график использования трафика

Точная и продуманная статистика помогает администратору выяснить предпочтения пользователей при работе в Интернете, находить критические элементы и проблемы.

Kerio WinRoute Firewall формирует подробную гистограмму использования трафика для каждого пользователя в сети. Администратор может выбрать период, за который он хочет отследить использование трафика: 2 часа, 1 день, 1 неделя и 1 месяц.

Кроме того, Kerio WinRoute Firewall показывает статистику фактического использования трафика, по его типам: HTTP, FTP, электронная почта, потоковые мультимедийные протоколы, обмен данными напрямую между компьютерами или прокси.

Если запустить фильтр ISS Orange Web Filter, Kerio WinRoute Firewall показывает, статистику посещения Интернет-страниц для каждого пользователя и для всей организации.

Характеристики работы программы

Используемые способы подключения к Интернету

Поддержка DSL, модемного соединения, ISDN, спутникового Интернета, соединения по dial-up и беспроводного Интернета позволяет устанавливать Kerio WinRoute Firewall в сетях любого размера в любом месте. Одно подключение могут использовать сразу несколько пользователей.

Обрыв соединения

Если Kerio WinRoute Firewall обнаруживает обрыв соединения, оно автоматически переходит на запасное. Для запасного соединения можно использовать любой сетевой или модемный адаптер.

NAT и прокси-сервер

Быстрый Интернет доступ благодаря двум различным технологиям: трансляция сетевых адресов (network address translation - NAT) и прокси-сервер.

Маршрутизатор NAT предоставляет доступ в Интеренет для всех компьютеров в локальной сети и работает почти с любым протоколом. При использовании NAT не требуется дополнительных настроек на каждом компьютере.

Прокси-Сервер используется как компьютер-клиент на удаленном сервере. Из-за сложности этой технологии, поддерживается лишь несколько протоколов. Правда, у нее есть такие функции, как аутентификация и контроль пользовательского доступа.

DNS механизм продвижения данных

Встроенный DNS механизм продвижения данных создает DNS запрос всякий раз, когда пользователь заходит на веб-сайт. Он отправляет этот запрос на выбранный DNS сервер и некоторое время хранит последние полученные результаты. Ответ на следующие друг за другом запросы приходит немедленно.

DHCP сервер

DHCP сервер присваивает параметры IP конфигурации каждому компьютеру в локальной сети, делая администрирование сети гораздо проще.

НТТР прокси кэш сервер

H.323 и SIP

Модули проверки протоколов компании Kerio помогают межсетевой защите правильно работать с VoIP телефонией или передачей видео. Kerio WinRoute Firewall работает с VoIP устройствами, использующими H.323 или SIP протоколы, включенными в защищенную сеть. То есть, нет нужды подключать VoIP оборудование в Интернет.

Cisco SCCP

Если компания хочет использовать VoIP оборудование в среде Cisco AVVID, для установки соединения между IP телефоном и Cisco CallManager используется Skinny Client Control Protocol (SCCP) компании Cisco. Конечно, межсетевая защита должна распознать его и понимать передаваемую информацию.

Kerio WinRoute Firewall автоматически распознает протокол SCCP и выполняет трансляцию сетевых адресов между IP телефоном и Cisco CallManager. Так как Kerio WinRoute Firewall выполняет трансляцию IP адреса динамически, администратору не нужно вручную настраивать IP адрес для каждого IP телефона.

Поддержка UPnP

Универсальный стандарт Plug and Play (UPnP), используемый в Windows, позволяет различным приложениям работать друг с другом без дополнительных настроек в межсетевой защите. Kerio WinRoute Firewall взаимодействует с технологией UPnP, так что такие приложения, как MSN Messenger могут работать без проблем.

Минимальные системные требования

Kerio WinRoute Firewall

Дополнительное свободное место для журналов и кэш

Минимум 2 сетевых интерфейса (включая диалап)

Windows 2000/XP/2003/Vista

Kerio VPN Client

Windows 2000/XP/2003/Vista

Стоимость внедрения

Поскольку в нашей организации кол-во компьютеров составляет около 150, то под наш выбор попадает лицензия включающая 250 пользователей. Стоимость расчитывается так: (базовая на 5 польз.) + (дополнительная на 250 польз). Курс евро к рублю = 41,4

Kerio Control (ex. Kerio WinRoute Firewall): 241,9*41,4+5605*41,4 = 10014,66+ 232047= 242 061,66р

Возможность веб фильтрации так же необходима, тем более что в Trafic inspector данная возможность включена в стоимость программного обеспечения и не выделяется как отдельная опция.

Kerio Web Filter=28*41,4+250*443= 1159,2+ 10350= 11509,2р

Итого получаем: 11509,2 + = 242 061,66=253 570,86р за 255 лицензий!

Настройка Kerio VPN Server для подключения отдельных VPN клиентов.

Сервер VPN используется для связи удаленых концов VPN туннелей и удаленных клиентов с использованием Kerio VPN Клиента .VPN сервер доступен на вкладке Интерфейсы (Interfaces) в разделе Настройки/Интерфейсы (Configuration / Interfaces) как отдельный интерфейс.

Заходим в эту вкладку и среди интерфейсов видим желанный нам VPN Server. Двойной щелчок на интерфейсе сервера VPN открывает диалог, позволяющий установить параметры сервера VPN (можно также выделить интерфейс и нажать Правка (Edit) или выбрать Правка (Edit) из контекстного меню).

В октрывшемся окне необходимо активизировать сервер VPN (Enable VPN server). И указать IP адрес сетки для VPN клиентов. В моей сетке все локальные юзеры имеют адреса типа 192.168.100.xxx, а все VPN клиенты 192.168.101.xxx

По умолчанию (при первом запуске после инсталляции) WinRoute автоматически выбирает свободную подсеть, которая будет использоваться для VPN. При обычных условиях изменять установленную по умолчанию сеть нет необходимости. У бедитесь, что подсеть VPN клиентов не конфликтует с локальной подсетью!

На вкладке DNS необходимо указать DNS серверы, которые будут назначаться вашим VPN клиентам. Это может быть необходимо в доменной сетке, где необходим доступ к компьютерам по NS именам.

Использовать специальные серверы DNS (Use specific DNS servers) эта опция позволяет указать основной и вторичный DNS серверы для VPN клиентов. Если в локальной сети используется не DNS Форвардер , а другой DNS сервер, то используйте эту опцию.

Мои юзеры не пользуются NS именами, поэтому здесь я все оставил без исключений.

Вкладка Advanced (Дополнительное) мне также не нужна, но про ней напишем всеравно.

Слушать порт (Listen on port) - Порт, на котором VPN сервер принимает входящие соединения (используются протоколы TCP, и UDP). По умолчанию установлен порт 4090 (в обычных условиях изменять порт нет необходимости).

Примечания:

Чтобы убедиться, что указанный порт действительно свободен, просмотрите Журнал ошибок на предмет появления подобных записей.

Пользовательские маршруты (Custom Routes)

В этом разделе можно определить другие сети, к которым будут установлены маршруты через VPN туннель. По умолчанию определены маршруты ко всем локальным подсетям со стороны сервера VPN - см. главу Обмен информацией маршрутизации).

Совет: используйте сетевую маску 255.255.255.255, чтобы определить маршрут к определенному узлу. Это может помочь, например, при добавлении маршрута к узлу в демилитаризованной зоне со стороны VPN сервера.

Первое правло пускает пользователей из интернета к VPN серверу по протоколу Kerio VPN (порт 4090).

Вот здесь будут отображаться подклчюенные пользователи. В настройках самих пользователей можно настроить, будет ли VPN сервер выдавать адреса клиентам, а можно за каждым VPN клиентом закрепить определенный IP адрес в сети.

Вот и всё. Если что не понятно, прошу сюда.

Адресу работает, а по имени сервера - нет, и т.п.). В общем народ ленится, доки не читает, поэтому решил сделать краткую инструкцию по настройке DNS на компьютере с Kerio Winroute Firewall и клиентских компьютерах.

Рассматриваем три самых распространеных общих случая:

1.

Одноранговая сеть, без домена (по определению тов. Naliman-а;), точнее без DNS-сервера, в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

2.

Сеть с доменом, DNS-сервер находится на DC (контроллере домена), в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

3.

Сеть с доменом, DNS-сервер находится на DC, Winroute также установлен на этот DC.

Третий вариант категорически не рекомендуется по соображениям безопасности и здравого смысла, но к сожалению применяется довольно часто в небольших сетях, где домен уже есть, а денег уже нет:)

Имеется в любом случае компьютер с двумя сетевыми картами (одна внутренняя - смотрит в локальную сеть, другая внешняя - в Интернет соответственно), через который мы и будем выходить в Интернет, и на который естественно:) будет установлен Kerio Winroute Firewall.

Не забывайте, что адреса на этих сетевых картах должны быть из разных подсетей, т.е. например так:

| Цитата:

|

192.168. 0 .1 192.168. 1 .1 |

1. Настройка DNS в одноранговой сети.

Настройки внутренней сетевой

Но! Не забиваем их втупую во внешнюю сетевую, а делаем немного по-своему:

Жмем Advanced . В закладке DNS убираем галочку на Register this connectionТs addresses in DNS, в закладке WINS убираем Enable LMHOSTS lookup и ставим Disable NetBIOS over TCP/IP . Также, галочек НЕ ДОЛЖНО БЫТЬ на Client for Microsoft Networks, Network Load Balancing , Fail and Printer Sharing Microsoft Networks.

Кстати, удобно переименовать внешний интерфейс, назвать не Local Area Connection (Подключение по локальной сети), а например Internet Interface.

Дальше, заходим в Панель управления, Cетевые подключения, в этом окне (окно проводника) меню Дополнительно -> Дополнительные параметры. Во вкладке "Адаптеры и привязки" передвигаем "Local Area Connection" ("Подключение по локальной сети") на самую верхнюю позицию.

На клиентском компьютере настройки сетевой карты будут примерно такие:

В Winroute, Configuration -> DNS Forwarder ставим галку "Enable DNS Forwarding", указываем DNS-серверы провайдера.

2. Сеть с доменом, DNS-сервер находится на DC (контроллере домена), в качестве шлюза в Интернет используется отдельная машина с установленным Winroute;

Настройки не очень отличаются от предыдущего варианта, в принципе все тоже самое, только:

2.1 В зонах прямого просмотра DNS следует убрать зону ".", если она там есть. После этого перезапустить службу "DNS-сервер".

2.2 На контроллере домена в свойствах DNS нужно разрешить пересылку на IP-адрес DNS-сервера провайдера (и не забыть добавить правило в Traffic Policy, разрешающее контроллеру обращаться на DNS-сервер провайдера). Форвардинг в винроуте тогда нужно выключить.

2.3 Настройки внутренней сетевой

Шлюз НЕ указываем!

Настройки внешней сетевой:

2.4 Настройки клиента:

3. Сеть с доменом, DNS-сервер находится на DC, Winroute также установлен на этот DC.

Все настройки идентичны первому случаю, за исключением некоторых очень важных моментов:

3.1 В сети, которая подключена к Интернету через шлюз, являющийся контроллером домена с запущенной службой DNS-сервер, на этом контроллере в конфигурации внутреннего и внешнего интерфейса DNS-сервер должен быть настроен сам на себя.

В зонах прямого просмотра DNS следует убрать зону ".", если она там есть. После этого перезапустить службу "DNS-сервер".

В свойствах DNS-сервера на закладке "Пересылка" (Forwarding) следует разрешить пересылку на DNS-сервер провайдера. Перезапустить службу "DNS-сервер"

3.2 Необходимо создать зону обратного просмотра (у правильных админов она наверняка создана еще при поднятии DNS:)), так как без нее DNS-сервер не может определить свое имя. В качестве кода сети указываем первые 3 группы цифр своего IP-адреса.

Для проверки заходим в свойства зоны и убеждаемся там в наличии нашего DNS-сервера (или серверов, если их несколько) на закладке "Серверы имен". Если серверов не хватает, добавляем их туда. Желательно делать это с помощью "Обзора". Всё. Осталось разрешить динамическое обновление, чтобы клиентские машины регистрировались в этой зоне, хотя можно обойтись и без этого.

3.3 На контроллере домена в свойствах DNS нужно разрешить пересылку на IP-адрес DNS-сервера провайдера, в данном случае 80.237.0.97;

3.4 DNS Forwarder в Winroute выключаем (убираем галку "Enable DNS Forwarding");

3.5 Настройки внешнего интерфейса на сервере:

Для проверки на клиенте следует выполнить команды:

| Код:

|

| nslookup {GateWayName} nslookup {GateWayIP} nslookup yandex.ru nslookup 213.180.204.11 |

Если в результате выполнения всех вышеперечисленных команд нет сообщений об ошибках - значит все у вас получилось.

P.S. Если у вас что-то не работает, пожалуйста не задавайте ваш вопрос в этой теме, а создайте отдельную (не забыв подробно описать проблему, телепатов тут нет. Также укажите результат работы команды ipconfig /all с компьютера с winroute и клиентского компьютера).

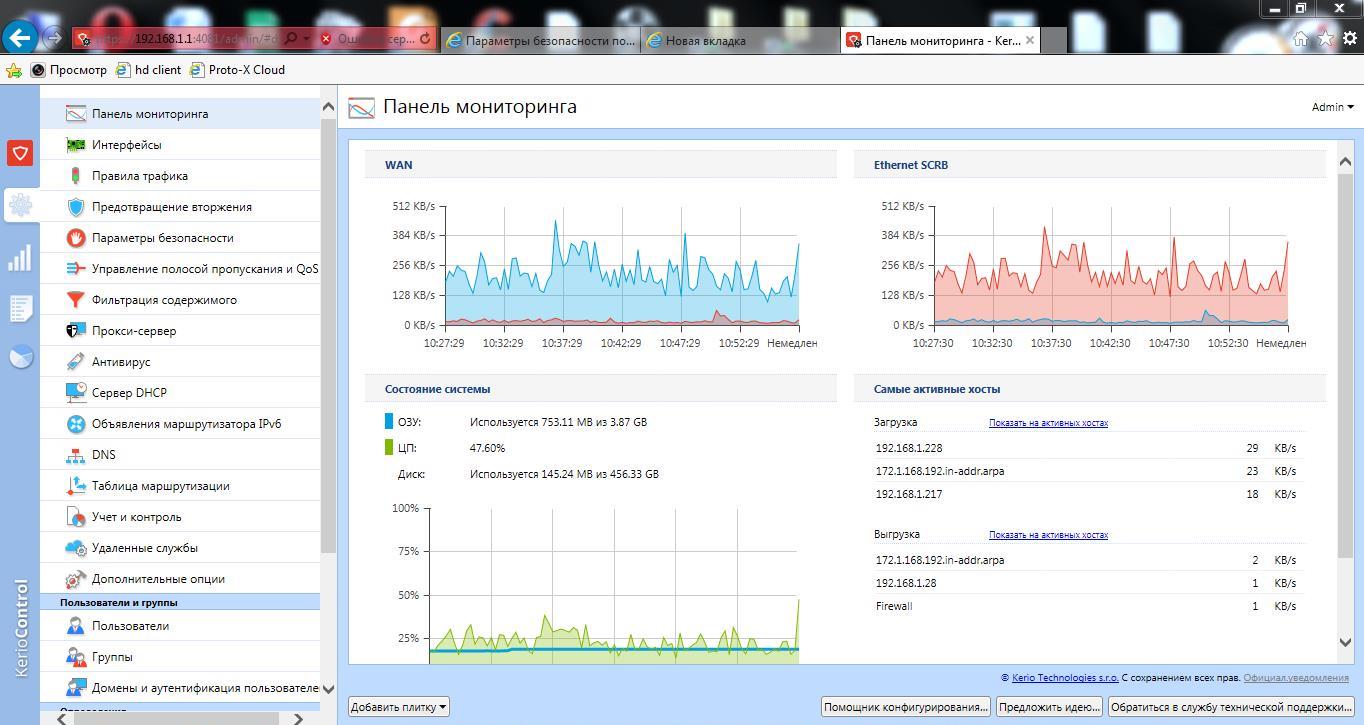

Для организации контроля в локальной сети нашей организации был выбран Kerio Control Software Appliance 9.2.4. Раньше эта программа называлась Kerio WinRoute Firewall. Рассматривать плюсы и минусы мы не будем, и почему выбран Керио, тоже, переходим сразу к делу. Программа версии 7 и выше устанавливается на голое железо без какой-либо операционной системы. В связи с этим подготовлен отдельный ПК (не виртуальная машина) со следующими параметрами:

Процессор AMD 3200+;

HDD 500Гб; (необходимо гораздо меньше)

— Сетевая карта – 2 шт.

Собираем ПК, вставляем 2 сетевых карты.

Для установки линукс-подобной системы нужно создать загрузочный носитель – флэшку или диск. В нашем случае флэшка создана с помощью программы UNetbootin.

Скачиваем Kerio Control Software Appliance. (можно купить лицензию или скачивать образ с встроенным активатором)

Объем образа Керио не превышает 300Мб, размер флэшки соответствующий.

Вставляем флэшку в USB разъем ПК или ноут-бука.

Форматируем в FAT32 средствами Windows.

Запускаем UNetbootin и выбираем следующие настройки.

Дистрибутив – не трогаем.

Образ – Стандарт ISO, указываем путь к скаченному образу Керио.

Тип – Устройство USB, выбираем нужную флэшку. ОК.

После некоторого времени создания, загрузочная флэшка готова. Жмем выход.

Вставляем загрузочную флэшку в подготовленный ПК, включаем его и в Boot menu выбираем загрузку с USB-HDD. В начавшейся загрузке выбираем linux.

Начнется установка Kerio Control Software Appliance 9.2.4. Выбираем язык.

Читаем лицензионное соглашение.

Принимаем его, нажав F8.

Вводим код 135. Программа предупреждает о том, что жесткий диск будет отформатирован.

Ждем пока идет установка.

Система перезагрузится.

Снова ждем.

Наконец дождались. Сообщение на экране говорит о том, что нужно в любом ПК, который подключен в одну сеть вместе с Керио перейти в браузере по написанному адресу.

Мы пока этого делать не будем, а переходим в Конфигурацию сети в самом Керио.

Конфигурация сетевого интерфейса Ethernet. Отмечаем пробелом – Назначить статический IP-адрес.

И назначаем его.

IP-адрес: 192.168.1.250

Маска подсети: 255.255.255.0

Если до установки ПО в сетевые карты были подключены два необходимых сетевых провода для внешней и внутренней сети, то об этом компьютере можно забыть. Я поставил его в уголок и даже забрал монитор.

Теперь в браузере того ноут-бука, в котором создавалась загрузочная флэшка, я перехожу по адресу:

https://192.168.1.250:4081/admin. Браузер может сообщить что Возникла проблема с сертификатом безопасности этого сайта. Нажимаем ниже – Продолжить открытие этого веб сайта и попадаем в мастер активации.

Анонимную статистику, конечно же, не передаем, убираем галочку.

Вводим новый пароль администратора.

Вот и всё. Здравствуй Керио.

Нужно отметить, что выбранный IP-адрес 192.168.1.250 для сетевой карты внутренней сети решено было изменить на адрес 192.168.1.1 для того, чтоб не перенастраивать много оборудования. Сеть существовала долгое время без контроля и Керио пришлось в неё добавить методом встраивания. После смены IP чтоб попасть в интерфейс нужно вводить https://192.168.1.1:4081/admin. Ниже на рисунке структурная схема подключения.

Первоначально, все функции маршрутизации и DNS выполнял модем с IP –адресом 192.168.1.1. При установке Керио модему назначили адрес 192.168.0.1 и он обращается к внешней сетевой карте Керио с адресом 192.168.0.250. Адреса в одной подсети. Внутренняя сетевая карта получила адрес, который раньше был у модема. Всё оборудование в сети со статическими IP-адресами и прописанным шлюзом (а это почти вся наша сеть) увидело новый шлюз как старый и даже, не заподозрило подмены:)

При первом запуске Керио, мастер предлагает настроить интерфейсы. Можно настраивать не через мастера. Рассмотрим подробнее всё, что описано выше.

Во вкладке интерфейсы выбираем пункт Интернет-интерфейсы.

Придумываем название типа Внешняя сеть или Интернет, по умолчанию написано WAN. Вводим вручную данные IP адреса, маску, шлюз и DNS, всё в одной подсети с модемом. ОК.

Далее выбираем следующее подключение в пункте Доверенные/локальные интерфейсы – наша внутренняя сеть. Эти пункты в зависимости от версии Керио могут называться по другому. Придумываем имя и вносим данные как на картинке ниже. Внешняя и внутренняя сеть не могут находится в одной подсети. Это не нужно забывать. DNS от Керио. Шлюз не пишем. ОК.

Нажимаем кнопку Применить в нижней правой части экрана, настройки активируются. Проверим подключение к Интернету. Интернет работает.

Можно переходить к созданию правил трафика, фильтрации содержимого, посмотреть, кто скачивает торренты и перегружает сеть, ограничить скорость или заблокировать. Короче, Керео полноценно работает и в нем есть множество настроек. Тут каждый настраивает что кому нужно.

Рассмотрим еще один важный момент – это открытие портов. До установки Керео в модеме были проброшены порты на сервер. Так же изначально необходимые порты были открыты в самом сервере. Без этих портов спец. софт сервера не может нормально работать. Рассмотрим открытие порта 4443.

Модем HUAWEI HG532e, заходим в него, для этого в адресной строке браузера вводим 192.168.0.1. Переходим по вкладкам Advanced—>NAT—> Port Mapping и вносим данные как на картинке ниже.

Интерфейс – наше подключение (в режиме роута кстати).

Протокол – TCP/UDP.

Remote host – ничего.

External start port/end port – 4443 (внешний порт).

Internal host – 192.168.0.250 (адрес внешней сетевой карты Керео).

Internal port – 4443 (внутренний порт).

Mapping name – любое понятное имя.

Принцип действия таков, что обращение из интернета на внешний статический IP-адрес к порту 4443 будет переадресовано к внешней сетевой карте Керио. Теперь нужно сделать так, чтоб запрос с внешней сетевой карты перенаправлялся на внутреннюю сетевую карту и далее к нашему серверу на порт 4443. Это делается с помощью создания двух правил. Первое правило разрешает доступ извне, второе правило разрешает доступ изнутри.

Создаем эти два правила на вкладке Правила трафика. Разница в пунктах источник и назначения. Служба – наш порт 4443. см. картинку выше.

В пункте Трансляция делаем настройки как на картинке ниже. Отмечаем галочкой — Адрес назначения NAT и пишем там IP-адрес сервера назначения и нужный порт. ОК.

Нажимаем применить. Проверяем, открылся ли порт в он-лайн сервисе. Порт открыт.

Проверяем службы сервера, для которых всё это делалось – они заработали. Аналогичным способом можно открыть любой порт.

О прочих настройках Kerio Control Software Appliance возможно будет написано в других статьях.

(подключение по оптике)

Kerio Winroute Firewall, настройка правил, квоты пользователей

1) Установите из каталога Proxy \Kerio Winroute Firewall на компакт-диске программное обеспечение Kerio Winroute Firewall 6.0.4 и настройте эту программу таким образом, чтобы она работала как прокси-сервер, обеспечивая возможность клиенту (виртуальному компьютеру под управлением Windows 98) обращаться на Web -сервер на компьютере преподавателя. При этом сетевой адаптер Local Network Connection должен выступать в роли интерфейса, подключенного к Интернету (public ), а сетевой адаптер VMware Network Adapter VMnet1 - в качестве интерфейса, подключенного к внутренней локальной сети (private ).

2) Создайте пользователя TestUser с паролем test во внутренней базе данных Kerio Personal Firewall и настройте для него права таким образом, чтобы он имел возможность выхода в Интернет. Предоставьте ему квоту на работу в Интернете в 50 Мбайт в день и 500 Мбайт в месяц. От имени этого пользователя подключитесь к Web -серверу на компьютере преподавателя, а затем просмотрите от его имени протокол работы и остаток квоты.

Примечание. Внутренний пользователь Kerio (не пользователь домена Windows 2000) используется потому, что во время выполнения этой лабораторной работы у нас нет возможности подключиться к контроллеру домена.

3) После завершения лабораторной работы отключите виртуальный компьютер Windows 98 и удалите Kerio WinRoute Firewall при помощи консоли Add/Remove Programs.

1) Запустите из каталога Proxy \Kerio WinRoute Firewall файл kerio-kwf-6.0.4-win.exe. На экране Setup Type выберите тип установки Custom и на следующем экране убедитесь, что выбраны все компоненты (помощь на чешском языке можно не устанавливать).

2) На экране Administrative Account оставьте имя администратора по умолчанию - Admin и назначьте для него пароль P @ssw 0rd .

3) На экране Remote Access убедитесь, что флажок Remote Access снят.

4) Если возникнет предупреждение Windows о том, что компонент Kerio VPN Adapter не прошел тестирование на совместимость с Windows , нажмите на кнопку Continue Anyway .

5) После окончания установки Kerio WInRoute Firewall перезагрузите компьютер.

6) После перезагрузки ответьте Yes на предложение запустить Kerio Administration Console . В окне New Connection проверьте предлагаемые вам параметры подключения и введите пароль. Откроется окно Network Rules Wizard . На его первом экране нажмите на кнопку Next .

7) На экране Type of Internet Connection оставьте переключатель в верхнем положении (Ethernet, DSL, cable modem or other).

8) На экране Internet Adapter выберите адаптер Local Area Connection.

9) На экране Outbound Policy оставьте переключатель в положении Allow Access to the following services only и оставьте флажки только напротив строк HTTP , HTTPS , FTP и DNS .

10) На экране VPN Server установите переключатель в положение No .

11) На экране Inbound Policy нажмите на кнопку Next , не определяя никакие внутренние серверы, которые должны быть доступны пользователям из Интернета.

12) На экране Internet Sharing (NAT ) оставьте переключатель в положении Enable NAT и на следующем экране нажмите на кнопку Finish . Осмотрите основные возможности настройки Kerio Winroute Firewall из его административной консоли. Раскройте узел Content Filtering , в нем - HTTP Policy , перейдите на вкладку Proxy Server и просмотрите значения в группе "General Options ".

13) Запустите виртуальный компьютер под управлением Windows 98 в VMWare Workstation и щелкните по иконке Internet Explorer на рабочем столе. Откроется окно мастера подключения к Интернету. Установите переключатель в положение "Настроить подключение к Интернету вручную" и нажмите на кнопку "Далее".

14) На следующем экране установите переключатель в положение "Я подключаюсь к Интернету через локальную сеть" и нажмите на кнопку "Далее".

15) На следующем экране снимите флажок "Автоматическое определение прокси-сервера" и установите флажок "Ручная настройка прокси-сервера".

16) На следующем экране установите флажок "Один прокси-сервер для всех протоколов" и в поле Прокси-сервер для HTTP введите IP -адрес интерфейса VMNet 1, в поле порт - 3128. Нажмите два раза на кнопку Далее, а затем - на кнопку "Готово".

17) В адресной строке Internet Explorer введите

HTTP :// London

и просмотрите открывшуюся страницу.

1) В окне Administration Console раскройте узел Users and Groups и щелкните по строке Users. На вкладке User Accounts нажмите на кнопку Add . Откроется окно мастера создания нового пользователя.

2) На первом экране - General введите имя пользователя TestUser и пароль (например, test ). Убедитесь, что в строке Authentification выбрано Internal User Database и нажмите на кнопку Next .

3) На экранах Groups и Rights оставьте значения по умолчанию.

4) На экране Quota установите флажки Enable daily limit и Enable monthly limit и установите дневной лимит в 50 Мбайт, а ежемесячный - в 500 Мбайт. На экранах Content Rules и Automatic Login оставьте значения по умолчанию. Нажмите на кнопку Finish .

5) После создания пользователя перейдите на вкладку Authentification Options и установите флажок Always require users to be authentificated when accessing web pages . Нажмите на кнопку Apply .

6) Перейдите на узел Content Filtering -> HTTP Policy. На вкладке URL Rules нажмите на кнопку Add . В поле Description введите надпись Deny All . В группе Action установите переключатель в положение Deny Access to the Web site (все остальные элементы управления оставьте со значениями по умолчанию) и нажмите OK .

7) Еще раз нажмите на кнопку Add , в поле Description введите TestUser Allowed , переставьте переключатель ниже в положение Selected Users и нажмите на кнопку Set . Добавьте в список Selected Users пользователя TestUser . Все остальные параметры оставьте без изменений и нажмите OK . Затем при помощи кнопок со стрелками в правой части экрана поменяйте взаимное расположение созданных вами правил таким образом, чтобы правило TestUser Allowed оказалось выше Deny All и нажмите на кнопку Apply . Перезапустите Kerio Personal Firewall , чтобы избавиться от кэшированных данных о разрешениях.

8) Перезагрузите виртуальный компьютер под управлением Windows 98, а затем откройте Internet Explorer и обратитесь по адресу http ://london . Появится окно "Предупреждение системы безопасности" с предупреждением о невозможности проверки сертификата. нажмите на кнопку Да.

9) В окне Firewall Authentification Page (открытом через безопасное соединение) введите имя пользователя и пароль Test . После еще одного предупреждения системы безопасности откроется страница Web -сайта на компьютере преподавателя.

Примечание. Иногда приглашение для ввода имени пользователя и пароля появляются во встроенном окне Windows. Чтобы явно открыть страницу аутентификации, введите в Web-броузере адрес HTTP://192.168.X.1:4080.

10) Чтобы просмотреть статистику для пользователя, необходимо вернуться на страницу аутентификации (при помощи кнопки Назад) и нажать на ссылку Index Page , а затем - Statistics .

11) Чтобы удалить Kerio Winroute Firewall, воспользуйтесь консолью Add/Remove Programs в Панели управления.