В последнее время все большей популярностью пользуются способы доступа к интернету через VPN-сети. Это позволяет сохранить максимальную конфиденциальность, а также посещать заблокированные по различным причинам провайдерами веб-ресурсы. Давайте разберемся, с помощью каких методов можно настроить VPN на компьютере с Виндовс 7.

Настройка VPN в Виндовс 7, как и большинство других задач в этой ОС, осуществляется с помощью двух групп способов: путем использования сторонних приложений и с применением только внутреннего функционала системы. Далее мы подробно рассмотрим эти методы решения поставленной задачи.

Сразу рассмотрим алгоритм настройки VPN при помощи сторонних приложений. Будем мы это делать на примере популярного ПО Windscribe. Данная программа хороша тем, что в отличие от других бесплатных аналогов может обеспечивать довольно качественный уровень соединения. Но лимит передаваемых и принимаемых данных ограничен 2 ГБ для анонимных пользователей и 10 ГБ для тех, кто указал свою электронную почту.

В поле «Choose Username» введите желаемую учетную запись. Она должна быть обязательно уникальной в системе. Если вы подберете неуникальный логин, придется его сменить. Также вы можете его сгенерировать автоматически, щелкнув справа по значку в виде образующих окружность стрелок.

В поля «Choose Password» и «Password Again» введите один и тот же пароль, придуманный вами. В отличие от логина, он не должен обязательно быть уникальным, но желательно сделать его надежным, используя для этого общепринятые правила составления подобных кодовых выражений. Например, комбинируйте буквы в различных регистрах и цифры.

В поле «Email (Optional)» введите адрес своей электронной почты. Это делать не обязательно, но если данное поле заполнено, то вы получите вместо базовых 2 ГБ интернет-трафика целых 10 ГБ.

После того как все заполнено, жмите «Create Free Account» .

Как видим, процедура настройки VPN и смена IP-адреса посредством программы Windscribe — довольно проста и удобна, а указание своей электронной почты при регистрации позволяет увеличить объем бесплатного трафика в несколько раз.

Настроить VPN можно также используя исключительно встроенный инструментарий Виндовс 7, без установки стороннего софта. Но для реализации данного метода вы должны быть зарегистрированы на одном из сервисов, предоставляющих услуги доступа по указанному виду соединения.

Настроить подключение к сети через VPN в Виндовс 7 можно при помощи сторонних программ или воспользовавшись только функционалом системы. В первом случае вам в обязательном порядке нужно будет скачать приложение, но собственно процедура настроек будет максимально проста, никаких сервисов прокси, предоставляющих соответствующие услуги, вам искать не придется. При использовании встроенных средств ничего скачивать не нужно, но потребуется предварительно найти и зарегистрироваться на специальном VPN-сервисе. Кроме того, ещё нужно будет выполнить целый ряд настроек, которые значительно сложнее, чем при использовании программного способа. Так что нужно выбрать самому, какой вариант вам больше подходит.

Всем добрый день! Сегодня мы поговорим как настроить VPN (Virtual Private Network) в Windows XP, в Windows Vista или Windows 7 и Lynix.

VPN расшифровывается как Virtual Private Network, что означает «Виртуальная Частная Сеть». VPN создается поверх уже существующей сети, например обычной локальной сети или Интернет, и может объединять компьютеры в различных уголках мира в одну логическую сеть. При этом все передаваемые по такой сети данные обычно зашифровываются для защиты от несанкционированного прослушивания и перехвата. Таким образом, шифрование трафика – одно из главных преимуществ использования технологии виртуальных частных сетей. Если физически компьютеры объединяются между собой кабелем или радиоволнами (wi-fi), то логическое их объединение посредством VPN возможно только с использованием специального оборудования, называемого VPN-сервером. Это может быть просто компьютер, имеющий специальное программное обеспечение. VPN-сервер управляет подключением других (обычных) компьютеров к виртуальной сети.

На компьютере, подключаемом к виртуальной частной сети, настраивается специальное VPN соединение, в конфигурации которого указывается имя VPN-сервера и другие, нужные для успешного подключения, параметры. В каждом конкретном случае эти параметры могут различаться, но последовательность действий при создании VPN подключения одна и та же. Мы рассмотрим её на примере операционных систем Windows Vista и Windows XP.

В этом разделе описывается настройка VPN в Windows XP.

Нажать кнопку «Пуск» в левом нижнем углу рабочего стола, в появившемся главном меню системы выбрать пункт «Панель управления» , если у Вас панель управления имеет вид «Стиль ХР», и Вы не можете найти значок «Сетевые подключения» , перейдите к классическому виду панели, выбрав соответствующий пункт в левой части окна:

или выберите «Сетевые подключения» прямо из главного меню «Пуск» :

Если у Вас отображается окно классического вида, найдите в нем значок «Сетевые подключения» и откройте его, в открывшемся окне, найдите и запустите «Мастер новых подключений» :

В первом окне достаточно нажать кнопку «Далее» :

Во втором, выберите «Подключить к сети на рабочем месте» и нажмите кнопу «Далее» :

В третьем выберите «Подключение к виртуальной частной сети» и нажмите кнопу «Далее» :

В четвертом в свободное поле введите название для Вашего подключения, например, «Internet VPN» и нажмите кнопу «Далее» :

На некоторых компьютерах, где есть другие подключения, между шагом 4 и шагом 5 появляется дополнительно окно с предложением выполнить для подключения набор номера. В этом случае нужно отказаться от набора номера и перейти к шагу 5.

В пятом окне введите IP-адрес основного шлюза доступа nas.iksnet (или nas3.iksnet для некоторых абонентов) и нажмите кнопу «Далее» (обратите внимание, что перед и после названия сервера не должно стоять никаких пробелов или других невидимых символов):

В шестом, для удобства работы, отметьте галочкой пункт «Добавить ярлык подключения на рабочий стол» и нажмите кнопку «Готово» :

После этого у Вас сразу откроется окно подключения, в нижней части окна найдите кнопку «Свойства» и щелкните по ней:

Или нажмите кнопку «Отмена» и выбрав подключение, нажмите на него правой кнопкой мыши и выберите «Свойства» :

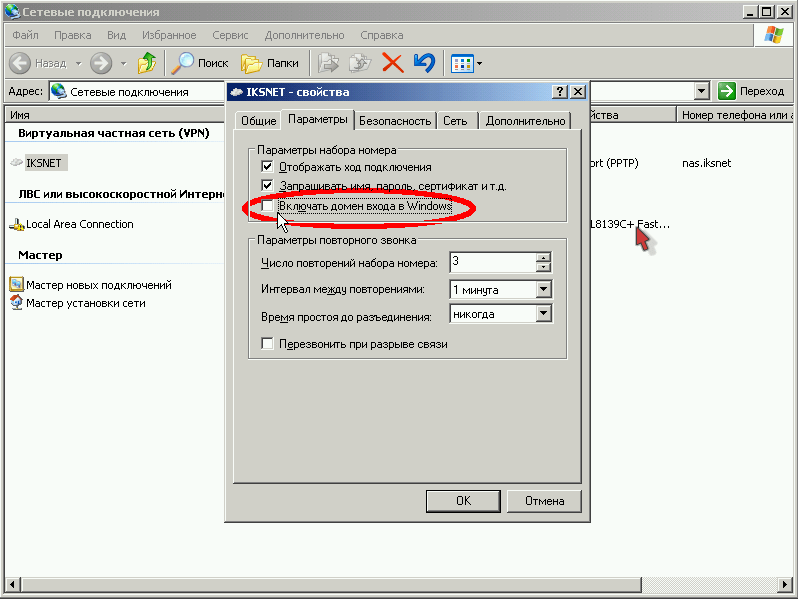

В открывшемся окне выберите вкладку «Параметры» , снимите галочку с пункта «Включать домен входа в Windows» :

Во вкладке «Безопасность», снимите галочку с пункта «Требуется шифрование данных» и щелкните по кнопке «ОК»:

На вкладке «Параметры» можно поставить галочку напротив «Перезванивать при разрыве связи» , тогда, при неожиданном разрыве, соединение восстановится самостоятельно:

Подключаемся:

Теперь в поле «Пользователь» надо ввести номер своего договора (для тех абонентов, у которых номер договора трёхзначный, спереди надо добавить «0»! Например, договор 111 набирается как 0111 .), а в поле «Пароль» , свой пароль доступа для просмотра статистики и почты из договора. Обратите внимание на то, что после номера договора в поле «Пользователь» не должно стоять никаких лишних пробелов.

После удачного соединения, для удобства пользования, на вкладке «Параметры» можно снять галочку «Запрашивать имя, пароль, сертификат и т.д.» , после этого имя и пароль запрашиваться больше не будут.

Внимание: сохранять пароль в системе не рекомендуется, потому что сохраненные логин и пароль могут быть похищены шпионскими программами или ваш компьютер может быть использован для выхода в интернет в ваше отсутствие.

Обратите внимание на то, что контроль доступа в сеть Интернет осуществляется по имени и паролю, поэтому отнеситесь серьезнее к данному моменту. Не разглашайте эти данные посторонним людям. Если у вас пароль слишком простой и короткий, в целях повышения безопасности, предлагаем изменить его. Вы можете сделать это сами, со своего рабочего места, используя клиентскую часть новой системы расчетов, доступной по ссылке: Статистика, Там вы можете сменить отдельно пароль на вход на страницу статистики и отдельно на выход в интернет. Надеемся, что там Вы еще сможете найти много нового, интересного и полезного!

При отключенном соединении VPN, Вы так же, как и раньше, можете беспрепятственно пользоваться ресурсами локальной сети, подключение по VPN нужно только для доступа во внешнюю сеть. Если вы выключили , то для создания VPN-соединения обязательно включите «Подключение по локальной сети» иначе VPN-соединение не установится.

Наиболее часто система выдаёт следующие ошибки:

Эта ошибка возникает в том случае, если ваш логин и пароль уже подключены (вспомните, не давали ли вы кому нибудь из знакомых попользоваться вашим интернетом), если нет, тогда данное соединение неразорвано на сервере. Для этого подождите 10 мин, и попробуйте через это время подключиться заново… Если ничего не помогло с 3-й попытки, то советую обратиться в службу поддержки.

«Сервер удаленного доступа не отвечает» :

Ваш модем (либо другое устройство) сообщило об ошибке» или «Нет связи с сервером VPN соединений»

«Ответ не получен»

«Неверный логин или пароль»

Эта ошибка возникает, если на компьютере не запущена требуемая служба. При этом невозможно подключение к сети, а также в некоторых случаях - установка сетевых адаптеров. Эта проблема может возникнуть, если не запущены все или некоторые из перечисленных ниже служб.

Для устранения этой ошибки выполните следующие действия для каждой из указанных выше служб.

«Не удается подключится к удаленному компьютеру.»

Данная ошибка возникает при повреждении стека сетевых протоколов в Windows. Проверить целостность стека можно с помощью утилиты netdiag .

«Неверно настроены параметры шифрования»

«Считыватели смарт-карт не установлены»

«Указанное назначение недостижимо»

«Попытка кодирования не удалась, потому что не было найдено ни одного действительного сертификата.»

«Выбран неверный тип VPN соединения»

Если используется «Автоматический» тип VPN-соединения, то попробуйте поменять на «PPTP». В свойствах сетевой карты надо поставить Receive-Side Scaling State — disable и Receive Window Auto-Tuning Level — disable. Возможно также, что соединение с сервером доступа блокируется брандмауэром (файрволлом). Можно ещё пересоздать VPN подключение согласно инструкции, если проблема не решится – удалить обновление системы KB958869, либо сделать восстановление системы на более раннее состояние.

Возникает при:

1 Использовании типа VPN соединения L2TP в Windows Vista и Windows 7 из-за блокировки соединения брэндмауэром Windows. Решение: Исправить тип VPN подключения на PPPtP. Активировать правило брандмауэра «Маршрутизация и удаленный доступ (PPPtP)»

2 Блокировке со стороны установленного Вами файрвола или антивируса с функцией сетевого экрана Решение: Корректно настройте свой файрвол.

«Неизвестный интерфейс»

Аналогично настройке подключения по VPN в Windows XP запускаем «Установка подключения или сети» и выбираем «Подключение по VPN»:

Выбираем создание нового подключения и тип PPTP , после этого нажимаем кнопку Далее :

Если у Вас еще не создано ни одного подключения VPN, то в появившемся окне нужно выбрать «Использовать мое подключение к интернету (VPN)»

Если в системе уже были созданы подключения, то в появившемся окне выбираем «Нет, создать новое подключение»

Заполняем поле для адреса сервера, ставим галочку Не подключаться сейчас и нажимаем кнопку Далее :

Вводим в поле Имя пользователя номер договора, а в поле Пароль — пароль для VPN-соединения (указан в приложении №2 к договору как Пароль для просмотра статистики, почты и VPN-соединения) и нажимаем кнопку Создать :

После этого выбирайте «Свойства VPN-подключения» и исправляйте в отмеченных местах:

Если убрать галочку «Запрашивать имя, пароль, сертификат и т.д.» то при выполнении подключения компьютер не будет выводить окно подключения и запрашивать логин и пароль. В случае, если Windows забудет логин с паролем (а такое случается), то соединение не будет установлено. Отобразится ошибка 691. При этом пользователю не будет предложено заново ввести логин и пароль. Что делать в этом случае.

Ярлык соединения на рабочем столе в Windows Vista и 7 можно сделать следующим образом: Открываем «Центр управления сетями и общим доступом», в левой колонке нажимаем ссылку «Изменения параметров адаптера», в открывшемся окне нужно найти ваше «VPN-подключение» (название может быть другим, в зависимости от того как вы указали «Имя местоназначения» в процессе настройки). Нажимаем правой кнопкой на соединении и выбираем «создать ярлык». По умолчанию будет предложено расположить этот ярлык на рабочем столе. Нажимаем «Да».

Этот метод решения проблемы срабатывает не всегда.

«Порт отключен»

Возможные причины и способы решения:

«Ваш модем (либо другое устройство) сообщило об ошибке.»

Возможные причины и способы решения (в порядке выполнения):

«Нет отклика»

Часто возникает при сбитой привязке MAC-IP. При этом не пингуются VPN-сервера и шлюз. В этом случае рекомендуется позвонить нам и сбросить привязку MAC-IP.

Ошибка может появляться, если происходит попытка подключения к серверу, не поддерживающему PPTP-протокол VPN. Рекомендуем настроить заново VPN-соединение с помошью автоконфигуратора или проверить настройки вручную.

«Доступ запрещён, поскольку такие имя и пароль недопустимы в этом домене».

Появляется в следующих случаях:

выполните в командной строке с правами Администратора:

Secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

для того чтобы запустить командную строку с правами администратора необходимо нажать меню пуск, затем во вкладке выполнить набрать в английской раскладке cmd в меню появится иконка с надписью cmd, кликаем на ней правой кнопкой мыши и выбираем пункт «Запустить с правами администратора»

«Не найдено базовое подключение Ethernet»

«DNS-имя не разрешено»

Сначала установите нужный пакет:

$ apt-get install pptp-linux

Потом отредактируйте файл с описанием сетевых интерфейсов. Вот пример:

$ cat /etc/network/interfaces auto lo iface lo inet loopback auto eth0 ppp9 iface eth0 inet dhcp iface ppp9 inet ppp provider iksnet pre-up ip link set eth0 up

Потом отредактируйте файл с описанием вашего VPN-соединения. Он должен быть примерно таким:

$ cat /etc/ppp/peers/iksnet

unit 9

lock

noauth

nobsdcomp

nodeflate

#mtu 1300

persist

maxfail 3

lcp-echo-interval 60

lcp-echo-failure 4

pty "pptp nas.iksnet --nolaunchpppd --loglevel 0"

name

После этого внесите ваши учётные данные

$ cat /etc/ppp/chap-secrets

А после этого можете вручную подключить VPN: $ ifup ppp9

И выключить: $ ifdown ppp9

Наличие соединения можно проверить с помощью команды: $ ifconfig ppp9

ppp9 Link encap:Point-to-Point Protocol

inet addr:89.113.252.65 P-t-P:10.0.1.11 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1450 Metric:1

RX packets:40 errors:0 dropped:0 overruns:0 frame:0

TX packets:418 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:3

RX bytes:7750 (7.5 KiB) TX bytes:1189 (1.1 KiB)

Оригинал статьи http://www.iksnet.ru/wiki/index.php/%D0%9D%D0%B0%D1%81%D1%82%D1%80%D0%BE%D0%B9%D0%BA%D0%B0_%D0%BF%D0%BE%D0%B4%D0%BA%D0%BB%D1%8E%D1%87%D0%B5%D0%BD%D0%B8%D1%8F_%D0%BF%D0%BE_VPN Использование VPN - один из самых простых и надежных способов скрыть ваше реальное местоположение, защитить от кражи персональные данные и сообщения на смартфоне, компьютере или планшете. При этом от вас не требуется сложных действий по настройке и больших затрат. Сайты и сервисы будут уверены, что вы находитесь в стране, где установлен сервер VPN. В этой статье мы расскажем, что такое VPN и как настроить его на Android-смартфоне.

Virtual Private Network - виртуальная частная сеть

. Термин означает создание закрытой сети внутри общедоступной, например, интернет. Изначально механизм создания виртуальных приватных (частных) коммуникационных пространств создавался для обеспечения большей безопасности. Входя на сервер VPN вы оказываетесь внутри защищенного от внешних атак пространства сети.Что такое VPN

О степени доверия к этой технологии можно судить потому, что ее активно используют крупные корпорации для создания своих защищенных распределенных сетей. Они доверяют конфиденциальные данные надежным средствам криптографии, заложенным в ее основу.

При входе в виртуальную сеть пользователю не требуется физически подключать никаких дополнительных проводов. Он просто вводит свой логин и пароль на сервере VPN. С этого момента все запросы к интернет-ресурсам делаются уже от имени виртуального ip-адреса, выданного при входе.

Некоторые эксперты сравнивают работу в виртуальной частной сети с движением по тоннелю, расположенному под оживленной трассой, где передвигаются обычные пользователи. Ваш канал шифруется и не может быть атакован извне . Но при этом вы пользуетесь теми же аппаратными средствами и проводами, что и не защищенные пользователи.

Существует два варианта включить ВПН в Андроид: установить приложение из Google Play или настроить логин и пароль в Настройках. Ниже мы приводим эти способы в порядке возрастания сложности для пользователя.

Советуем начать с программы Turbo VPN . Она не требует регистрации и ввода паролей и бесплатна для большинства типовых сценариев применения: веб-серфинг, работа мессенджеров и так далее.

От пользователя требуется:

В настоящее время пользователям Андроид доступны десятки программ для подключения VPN. Они бывают:

Современные версии Андроид поддерживают работу через VPN без сторонних приложений. В Настройках найдите пункт Подключение.

Отправляемся в категорию Настройка и управление VPN.

Обратите внимание, что после установки приложения Turbo VPN в меню уже есть одна настройка на работу с виртуальной сетью. Чтобы сделать свою, нажмите кнопку Добавить.

Чтобы верно заполнить имя сервера, логин и пароль, потребуется зарегистрироваться на одном из бесплатных или платных сервисов виртуальной сетей. Например, можно воспользоваться службой ExpressVPN . Ее работа возможна в 90 разных стран, не блокируются торренты и поддерживается видеопоток высокого разрешения до 4К.

В России самым быстрым и недорогим считается VPN99 . Абонентская плата на момент написания статьи составляет не более 1 доллара США в месяц.

Выбрать такую службу поможет поиск в Яндекс или Google. При сравнении сервисов ориентируйтесь на их надежность и скорость работы, а также отзывы пользователей. Организовать собственный ВПН сервер можно и самостоятельно. С этой работой справится даже начинающий системный администратор.

Преимущества бесплатных служб очевидны. Их достаточно, чтобы обеспечить потребности обычного пользователя интернета, пользующимся веб-браузером, мессенджером и другими, не слишком активно потребляющими трафик приложениями.

Но стоит помнить, что бесплатные сервера имеют ряд ограничений:

С точки зрения законодательства, использование VPN пока не запрещено. Виртуальные персональные сети позволят сохранить анонимность в интернете и дадут ряд других преимуществ. Но использование самих заблокированных ресурсов связано с определенным риском. Об этом следует помнить.

Обход заблокированных ресурсов - одно из популярных применений ВПН. Принцип прост. Telegram заблокирован в России, но не в США. Вы заходите на сервер виртуальной сети, расположенный в Соединенных Штатах и получаете доступ к любым ресурсам, разрешенным в этой стране.

В Telegram также есть специальный прокси-бот, который поможет обеспечить работу мессенджера в условиях блокировки без перенаправления всего трафика смартфона на VPN. Бот выдает ссылку для регистрации. Пройдя по ней, пользователь получает адрес и порт сервера, имя пользователя и пароль.

Чтобы самому настроить прокси, необходимо:

Специально для наших читателей — сделайте репост этой записи и оставьте

VPN-технологии сегодня прочно вошли в повседневную жизнь и на слуху не только у IT-специалистов, поэтому мы решили обновить ряд старых статей, значительно дополнив и расширив имеющуюся в них информацию. Если десять лет назад VPN был в основном уделом достаточно крупных организаций, сегодня он широко используется повсеместно. В этой статье мы рассмотрим, что такое VPN в 2019 году, какие технологии доступны, в чем их достоинства и недостатки и как это все можно использовать.

Прежде всего определимся с терминологией. VPN (Virtual Private Network, виртуальная частная сеть ) - обобщенное название технологий позволяющих обеспечить построение логической (виртуальной) сети поверх физической, чаще всего поверх сети интернет или иных сетей с низким уровнем доверия.

Для построения сетей VPN обычно используются туннели , туннелирование это процесс установления соединения между двумя точками с использованием инкапсуляции, когда данные одного протокола помещаются в "конверты" другого протокола с целью обеспечить их прохождение в неподходящей среде, обеспечения целостности и конфиденциальности, защиты с помощью шифрования и т.д. и т.п.

Т.е. если подходить к вопросу терминологии строго, то под VPN следует понимать виртуальную сеть, которая образуется путем установления туннельных соединений между отдельными узлами. Но на практике термины используются гораздо более вольно и очень часто вносят серьезную путаницу. Скажем, популярный сейчас доступ в интернет через VPN виртуальной частной сетью собственно не является, а представляет туннельное соединение для выхода в интернет, с логической точки зрения ничем не отличаясь от PPPoE, которое тоже является туннелем, но VPN его никто не называет.

По схеме организации можно выделить две большие группы: клиент-серверные технологии и просто туннели. В названии первых обычно принято использовать аббревиатуру VPN, у вторых нет. Туннели требуют наличия с обоих концов выделенного IP-адреса, не используют вспомогательных протоколов для установления соединения и могут не иметь инструментов контроля канала. Клиент-серверные решения, наоборот, используют дополнительные протоколы и технологии, осуществляющие установку связи между клиентом и сервером, контроль и управление каналом, обеспечение целостности и безопасности передаваемых данных.

Ниже мы рассмотрим наиболее популярные типы туннельных соединений, которые применяются для построения VPN-сетей, начнем с классических решений.

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол точка-точка ) - один из наиболее известных клиент-серверных протоколов, получил широкое распространение благодаря тому, что начиная с Windows 95 OSR2 PPTP-клиент был включен в состав ОС. В настоящее время поддерживается практически всем спектром систем и устройств, включая роутеры и смартфоны (клиент удален из последних версий macOS и iOS).

Технически PPTP использует два сетевых соединения: канал управления, работающий через TCP и использующий порт 1723 и GRE-туннель для передачи данных. Из-за этого могут возникать сложности с использованием в сетях мобильных операторов, проблема с одновременной работой нескольких клиентов из-за NAT и проблема проброса PPTP соединения через NAT.

Еще одним существенным недостатком является низкая безопасность протокола PPTP, что не позволяет строить на нем защищенные виртуальные сети, но широкое распространение и высокая скорость работы делают PPTP популярным там, где безопасность обеспечивается иными методами, либо для доступа в интернет.

L2TP (Layer 2 Tunneling Protocol, протокол туннелирования второго уровня ) - разработка компаний Сisco и Microsoft, использует для передачи данных и управляющих сообщений единственное UDP соединение на порту 1701, но не содержит никаких встроенных средств защиты информации. L2TP-клиент также встроен во все современные системы и сетевые устройства.

Без шифрования L2TP широко применялся и применяется провайдерами для обеспечения доступа в интернет, обеспечивая таким образом разделение бесплатного внутрисетевого и дорогого интернет трафика. Это было актуально в эпоху домовых сетей, но данная технология продолжает применяться многими провайдерами и по сей день.

Для построения VPN обычно используют L2TP over IPsec (L2TP/IPsec), где IPsec работает в транспортном режиме и шифрует данные L2TP-пакета. При этом L2TP-туннель создается внутри IPsec-канала и для его установления необходимо прежде обеспечить IPsec-соединение между узлами. Это может вызвать сложности при работе в сетях с фильтрацией трафика (гостиничные сети, публичный Wi-Fi и т.д.), вызывает проблемы с пробросом L2TP/IPSec через NAT и работой из-за NAT одновременно нескольких клиентов.

К плюсам L2TP можно отнести высокую распространенность и надежность, IPsec не имеет серьезных уязвимостей и считается очень безопасным. Минус - высокая нагрузка на оборудование и невысокая скорость работы.

SSTP (Secure Socket Tunneling Protocol, протокол безопасного туннелирования сокетов) - разработанный компанией Microsoft безопасный VPN-протокол, относится к так называемым SSL VPN, распространен преимущественно в Windows-среде, хотя клиенты доступны в среде многих современных ОС. Также есть сторонние серверные решения, скажем в Mikrotik.

Технически SSTP представляет собой туннельное PPP-соединение внутри HTTPS-сессии на стандартный порт 443. Для стороннего наблюдателя доступны только HTTPS-заголовки, наличия туннеля в трафике остается скрытым. Это позволяет успешно работать в любых сетях, так как HTTPS широко используется для доступа к сайтам и обычно разрешен, снимает проблему с пробросом или работой из-за NAT. Безопасен.

К плюсам можно отнести интеграцию в Windows-среду, безопасность, возможность работы через NAT и брандмауэры. К недостаткам - слабую или недостаточную поддержку со стороны других ОС и сетевых устройств, а также уязвимость к некоторым классическим SSL-атакам, таким как "человек посередине".

OpenVPN - свободная реализация VPN с открытым исходным кодом. Для защиты соединения также используется SSL, но в отличие от SSTP заголовки OpenVPN отличаются от стандартных HTTPS, что позволяет однозначно определить наличие туннеля. Для передачи данных внутри SSL-канала OpenVPN использует собственный протокол с транспортом UDP, также существует возможность использовать в качестве транспорта TCP, но данное решение является нежелательным из-за высоких накладных расходов.

OpenVPN обеспечивает высокую безопасность и считается одним из самых защищенных протоколов, составляя альтернативу IPsec. Также имеются дополнительные возможности в виде передачи с сервера на клиент необходимых настроек и маршрутов, что позволяет легко создавать сложные сетевые конфигурации без дополнительной настройки клиентов.

Кроме туннелей, работающих на сетевом уровне (L3) - TUN, OpenVPN позволяет создавать соединения канального (L2) уровня - TAP, позволяя связывать сети на уровне Ethernet. Однако следует помнить, что в этом случае в туннель будет инкапсулироваться широковещательный трафик, а это может привести к повышенной нагрузке на оборудование и снижению скорости соединения.

Несмотря на то, что OpenVPN требует установки дополнительного ПО серверная часть доступна для Windows и UNIX-like систем, а клиентская в том числе и для мобильных устройств. Также поддержка OpenVPN имеется во многих моделях роутеров (часто в ограниченном виде).

К недостаткам можно отнести работу в пользовательском пространстве и некоторую сложность настроек. Скорость внутри OpenVPN туннелей также может быть значительно ниже скорости канала.

Несмотря на это OpenVPN имеет высокую популярность и достаточно широко используется как в корпоративных сетях, так и для доступа в интернет.

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов ) - протокол туннелирования разработанный компаний Cisco и предназначен для инкапсуляции любых протоколов сетевого уровня OSI (т.е. не только IP), GRE работает непосредственно поверх IP и не использует порты, не проходит через NAT, номер протокола 47.

GRE требует белых IP-адресов для обоих сторон туннеля и является протоколом без сохранения состояния, т.е. никак не контролирует доступность противоположного узла, хотя большинство современных реализаций содержат дополнительные механизмы, позволяющие определить состояние канала. Также отсутствуют какие-либо механизмы безопасности, но это не является недостатком, так как в отличие от клиент-серверных решений GRE-туннели применяются в корпоративной и телекоммуникационной среде, где для обеспечения безопасности могут использоваться иные технологии.

Для построения защищенных решений обычно используется GRE over IPsec, когда туннель GRE располагается поверх защищенного IPsec канала, хотя возможно и иное решение - IPsec over GRE, когда защищенное соединение устанавливается внутри незашифрованного GRE-туннеля.

GRE поддерживается в UNIX-like системах, сетевом оборудовании (исключая домашние модели), а также в Windows Server начиная с версии 2016. Данный протокол широко используется в телекоммуникационной сфере и корпоративной среде.

IP-IP (IP over IP ) - один из самых простых и имеющий минимальные накладные расходы протокол туннелирования, но в отличие от GRE инкапсулирует только IPv4 unicast трафик. Также является протоколом без сохранения состояния и встроенных механизмов безопасности, обычно используется в паре с IPsec (IP-IP over IPsec). Поддерживается UNIX-like системами и сетевым оборудованием. Как и GRE не использует порты и не проходит через NAT, номер протокола 4.

EoIP (Ethernet over IP ) - разработанный Mikrotik протокол туннелирования канального уровня (L2), работает на базе протокола GRE инкапсулируя Ethernet кадры в GRE пакеты. Позволяет соединять на канальном уровне удаленные сети (что равносильно прямому соединению патч-кордом между ними) и обеспечивать связь без использования маршрутизации. При этом следует понимать, что такое соединение предполагает прохождение широковещательного трафика, что способно существенно снизить производительность туннеля, особенно на узких каналах или каналах с большими задержками.

В тоже время EoIP может быть полезен для подключения торгового и промышленного оборудования, которое не умеет работать на сетевом (L3) уровне с маршрутизацией. Например, для подключения удаленных видеокамер к видеорегистратору.

Первоначально EoIP поддерживался только оборудованием Mikrotik, сегодня его поддержка реализована в оборудовании Zyxel и существуют пакеты для его реализации в среде Linux.

IPsec (IP Security ) - набор протоколов для обеспечения безопасности передаваемых по сетям IP данных. Также может использоваться не только для защиты уже существующих каналов связи, а для организации самостоятельных туннелей. Но IPsec-туннели не нашли широкого распространения по ряду причин: сложность настройки, критичность к ошибкам конфигурирования (может сильно пострадать безопасность) и отсутствие возможности использовать маршрутизацию для управления трафиком в таких туннелях (решение об обработке IP-пакетов принимается на основании политик IPsec).

Переписывая данную статью, мы не ставили задачу объять необъятное, рассмотреть все существующие VPN-решения в рамках одной статьи невозможно. Ее назначение - познакомить читателя с основными используемыми сегодня технологиями для построения виртуальных частных сетей. При этом мы намеренно оставили за кадром решения от Cisco или иных "взрослых" производителей, так как их внедрением занимаются профессионалы, которым подобные статьи явно без надобности.

Также мы не стали рассматривать решения без широкой поддержки со стороны производителей сетевого оборудования, хотя там есть достаточно интересные продукты. Например, мультипротокольный сервер SoftEther VPN, который поддерживает L2TP, SSTP, OpenVPN и собственный SSL VPN протокол, имеет широкие сетевые возможности, графический клиент для настройки и администрирования и многие иные "вкусности". Или перспективный WireGuard, который отличается простотой, высокой производительностью и использованием современной криптографии.

Тем не менее, какую именно технологию следует использовать? Все зависит от сферы применения. Если стоит задача связать два офиса с выделенными IP-адресами, то мы порекомендовали бы использовать GRE или IP-IP, если возможность настройки удаленных сетей ограничена, то следует посмотреть в сторону OpenVPN, он также подойдет, если удаленные сети находятся за NAT или не имеют выделенного IP.

А вот для организации удаленного доступа следует использовать один из протоколов с нативной поддержкой в используемых пользователями системах или устройствах. Если у вас основу инфраструктуры составляют Windows-системы и не стоит вопрос доступа с мобильных устройств, то следует обратить внимание на SSTP, в противном случае лучше остановить свой выбор на универсальном L2TP.

PPTP в современных условиях не может считаться надежным из-за слабой защиты, но может оставаться хорошим выбором, если данные в туннеле будут передаваться по одному из защищенных протоколов. Скажем для доступа по HTTPS к корпоративному порталу или веб-версии корпоративного приложения, также работающему через SSL. В данном случае VPN будет обеспечивать дополнительную аутентификацию и сужать периметр атаки на приложение, безопасность самого канала в данном случае не будет играть решающей роли.

Если пользователь решит использовать ВПН для компьютера в сети бесплатно, то ему предстоит выбрать не только сервис, но и способ подключения: ручной, через приложение или в браузере.

Для пользователя доступно три способа, как установить и включить ВПН на компьютер бесплатно, и у каждого есть преимущества и недостатки. Чтобы сделать выбор, пользователю придется учитывать следующие факторы:

Перед тем, как настроить VPN на компьютере, надо узнать у поставщика услуги необходимые данные – доступные типы подключения и настройки, в интернете есть бесплатные сервисы с такой информацией. Адрес сервера, ключи/идентификаторы и пароль будут зависеть от типа подключения.

Чтобы настроить виртуальную сеть, потребуется:

Если потребуются дополнительные настройки – на сайте поставщика услуги должна подробная инструкция. После настройки потребуется в том же меню кликнуть «Подключиться» .

Значительно легче в плане настроек программа (приложение) VPN для компьютера, скачать бесплатно такие приложения можно с официальных сайтов или через Microsoft Store.

Установив и открыв программу, потребуется:

Запись об удачном соединении появится в списке подключений.